In de afgelopen weken hebben we weer gezien hoe praktisch we als mensen zijn ingesteld. Een kwetsbaarheid in één van de Citrix oplossingen zorgden voor voldoende “paniek” om systemen bij overheids- en zorginstellingen per direct uit te schakelen. We focussen ons op de oplossing van het specifieke probleem maar zijn vaak niet in staat om daadwerkelijk lessen te leren om herhaling te voorkomen. Ondertussen is de storm geluwd en zoals in de politiek vaak zo mooi wordt gesproken na het indienen van een motie, geldt ook in dit geval voor de meeste bedrijven: “We gaan weer over tot de orde van de dag”.

Naast de kwetsbaarheid van Citrix speelde er nog meer. Op 14 januari 2020 werd bekend gemaakt dat ook de Remote Desktop Gateway van Microsoft een ernstig lek bevatte. Deze kwetsbaarheid kreeg vrijwel de hoogste risicoscore. Namelijk: 9,8 op een schaal van 10. Vrijdag 24 januari 2020 werd een eerste versie van exploit (tool om de kwetsbaarheid te misbruiken) gelanceerd voor deze kwetsbaarheid. Volgens Shodan.io zijn er bijna 1.800 servers in Nederland die mogelijk gebruik maken van deze software:

De grote vraag is dan ook of we echt geleerd hebben van de Citrix kwetsbaarheid. Zouden organisaties nu ook weer wachten met het patchen tot het NCSC verregaande berichtgeving en adviezen gaat publiceren? Als we blijven doen waar we goed in zijn, zal dit ongetwijfeld het geval zijn.

Laaghangende appels

Of u security nu serieus neemt of niet, zorg er in ieder geval voor dat u in uw organisatie de drie laagst hangende appels plukt. Het is geen garantie dat u niet getroffen kan worden, maar het beperkt de risico’s in ieder geval enorm. In mijn ogen zijn dat de volgende maatregelen:

- Zorg er voor dat uw systemen altijd up-to-date zijn

- Backup volgens het 3-2-1 principe

- Gebruik 2-staps-verificatie

1. Zorg er voor dat uw systemen altijd up-to-date zijn

Wat vandaag veilig is, kan morgen onveilig zijn. Bovenstaande voorbeelden zijn daar toonaangevend in. En daarom is het van groot belang om te patchen, te patchen en nog eens te patchen. Niet alleen werkstations, mobiele apparaten en servers, maar ook netwerkapparatuur zoals firewalls en switches. Het is goed om minimaal 1x per maand de laatst beschikbare updates te installeren.

2. Backup volgens het 3-2-1 principe

Steeds vaker zien we dat ook backups worden versleuteld of vernield waardoor hier niet op teruggevallen kan worden. Naast het regelmatig controleren van de backup en het uitvoeren van hersteltesten is het aan te bevelen om gebruik te maken van de gouden 3-2-1 backupregel. Hierbij wordt een backup als volgt ingeregeld:

Minimaal 3 kopieën voor belangrijke data

Zorg er voor dat er minimaal drie kopieën van belangrijke data worden gemaakt. Hierbij kan worden gedacht aan de live-data en twee verschillende backups die gemaakt worden van de betreffende data.

Minimaal 2 verschillende opslagmediums

Het wordt steeds belangrijker dat naast de zogenaamde “online” backups er ook minimaal één backup “offline” wordt bewaard. Dit is een backup die na het maken niet meer beschikbaar is via uw netwerk en hierdoor ook niet aangepast kan worden door hackers. Een voorbeeld hiervan zijn de traditionele tape-backups die na het maken van de backup automatisch worden uitgeworpen. Ook kunnen hier externe harde schijven voor worden gebruikt.

Minimaal 1 backup buiten de deur

Een backup die gemaakt wordt op dezelfde locatie als waar ook het systeem staat, is vanuit veel opzichten geen verstandige keus. Zorg er daarom ook voor dat er altijd een backup wordt opgeslagen “buiten de deur”. Hierbij kan o.a. gedacht worden aan backups die in de “cloud” worden opgeslagen.

Naast bovenstaande zaken is het natuurlijk van groot belang om het backupproces actief te monitoren en met regelmaat backups te testen.

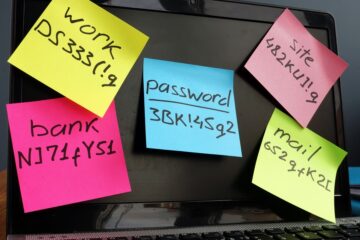

3. Gebruik 2-staps verificatie

Zolang er al wachtwoorden worden gebruikt, worden deze gekraakt. We zien dat dit momenteel bijzonder vaak gebeurt bij gebruikers die gebruik maken van Office365. Door middel van een doortrapte phishingmail worden inloggegevens gelekt waardoor kwaadwillenden volledig toegang krijgen tot mailboxen en systemen van organisaties waarna vervolgens o.a. de bekende CEO-fraude wordt gepleegd. Een goede maatregel om accounts beter te beschermen is het instellen van zogenaamde 2-staps-verificatie (ook wel bekend als multi-factor authenticatie). In de meeste systemen is dit met beperkte tot geen aanvullende kosten in te stellen en het beveiligingsniveau wordt hierdoor substantieel verhoogd.

Neemt u security wel serieus? En wilt u informatiebeveiliging daadwerkelijk goed “embedden” in uw organisatie? Wij gaan graag met u op zoek wat past bij uw organisatie!

P.s. Deze blog is eerder gepubliceerd op 30 januari 2020.