Iedere organisatie krijgt ermee te maken: phishing. Van kleine MKB-bedrijven tot grote instellingen, niemand ontkomt eraan. En laten we eerlijk zijn: hoe goed je medewerkers ook traint, er komt altijd een moment waarop iemand wél op een verkeerde link klikt. Niet uit onkunde, maar omdat phishing steeds geraffineerder wordt en omdat niemand foutloos is.

Dat neemt niet weg dat je met praktische maatregelen de schade kan beperken. Ondanks dat er meer maatregelen zijn, hebben we er 10 op een rijtje gezet.

1. Maak melden van phishing makkelijk

Het is belangrijk dat medewerkers precies weten waar en hoe ze een incident moeten melden. Een klik op een phishinglink lijkt soms onschuldig, zeker als er niets zichtbaar gebeurt, maar ook dan moet het gemeld worden. Juist die snelle melding voorkomt dat kleine incidenten uitgroeien tot grote problemen. Twijfel je? Meld het toch—zo houden we samen de digitale veiligheid op peil.

2. Creëer een veilige meldcultuur

Veel medewerkers voelen schaamte als ze op een phishinglink hebben geklikt, terwijl het iedereen kan overkomen, ook de meest ervaren collega’s. Niemand is altijd alert. Daarom is het belangrijk dat we fouten niet afstraffen, maar waarderen wanneer iemand het meldt. Een melding maken vraagt lef, en dat verdient juist een compliment. Zo bouw je aan een open en veilige cultuur waarin incidenten wél worden gemeld in plaats van verzwegen.

3. Werk met een vaste incidentprocedure

Wanneer iemand op een phishinglink klikt, moet meteen duidelijk zijn welke stappen genomen moeten worden. Een vaste procedure voorkomt dat er iets wordt vergeten en zorgt dat iedereen op dezelfde manier werkt. Een eenvoudige checklist helpt om acties goed vast te leggen en later terug te zien wat er is gedaan. Werk je met een externe ICT-leverancier? Zorg dan dat er duidelijke afspraken zijn, zodat zij incidenten altijd consistent en volledig opvolgen en vastleggen welke acties er zijn uitgevoerd. Ongeacht welke medewerker de melding behandelt.

4. Zet geavanceerde e-mailbeveiliging in

Geavanceerde e-mailbeveiliging helpt om phishingaanvallen al te stoppen vóórdat ze medewerkers bereiken. In Microsoft 365 kan dit met Defender for Office 365, standaard inbegrepen in Business Premium en Microsoft 365 E3/E5. Deze oplossing scant e-mails slim, controleert links opnieuw op het moment dat iemand erop klikt (Safe Links) en opent verdachte bijlagen eerst in een veilige omgeving (Safe Attachments). Voor medewerkers die extra risico lopen op CEO-fraude of gerichte aanvallen kun je aanvullende beschermingslagen instellen. Zo wordt jouw organisatie minder afhankelijk van menselijk gedrag en meer beschermd door techniek.

5. Beveilig je domein met SPF, DKIM en DMARC

Het beveiligen van je domeinnamen is een belangrijke stap om te voorkomen dat ze worden misbruikt voor phishing of spoofing. Door met behulp van SPF, DKIM en DMARC je domeinnamen veilig in te stellen, maak je het aanvallers een stuk moeilijker om namens jouw organisatie valse e-mails te versturen.

Belangrijk daarbij: dit geldt niet alleen voor domeinen die actief worden gebruikt voor e-mail of websites, maar ook voor domeinnamen die je ooit hebt geregistreerd en verder niet inzet. Juist die ongebruikte domeinen kunnen eenvoudig misbruikt worden als ze niet zijn beveiligd.

Voor meer informatie over SPF, DKIM en DMARC, lees het artikel: Beveilig je domeinnaam met SPF, DKIM en DMARC.

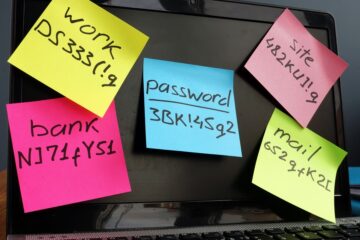

6. Zorg voor 100% MFA

Multifactorauthenticatie (MFA) is één van de meest effectieve maatregelen om ongeautoriseerde toegang te voorkomen. Door naast een wachtwoord ook een tweede factor te vereisen, worden gestolen wachtwoorden vrijwel waardeloos voor aanvallers. Daarom is het belangrijk om MFA voor alle accounts verplicht te stellen en medewerkers te ondersteunen bij het instellen ervan. Dit maakt het voor criminelen veel lastiger om een mailbox over te nemen, informatie te stelen en namens het slachtoffer berichten te versturen, zelfs wanneer zij beschikken over het juiste wachtwoord..

Niet elke vorm van MFA is even sterk. Moderne, phishing-resistente varianten zoals FIDO2-sleutels en passkeys bieden nog betere bescherming. Daarnaast is het van belang om in geval van Microsoft 365 Conditional Access goed in te richten, waarmee het mogelijk is om MFA organisatiebreed (inclusief gast-accounts) af te dwingen, risicovolle inlogpogingen te blokkeren en oude onveilige protocollen uit te schakelen. Samen vormen deze maatregelen een stevige barrière tegen misbruik van accounts.

7. Richt Endpoint Protection goed in en volg meldingen op

Een goede oplossing voor Endpoint Protection is een belangrijk vangnet wanneer iemand op een phishinglink klikt. Aanvallers proberen daarna vaak het apparaat zelf te misbruiken, bijvoorbeeld via schadelijke scripts of het stelen van tokens. Met de juiste inrichting kan Endpoint Protection voorkomen dat zo’n fout uitloopt op een groter incident.

Veel organisaties gebruiken Microsoft Defender via de Microsoft 365-suites. Maar om de beveiliging écht optimaal te benutten, moet deze wel goed worden ingericht. Denk aan het activeren van beveiligingsprofielen, het inschakelen van meldingen en het instellen van webfiltering. Zonder deze configuratie blijven belangrijke onderdelen uitgeschakeld en krijgen apparaten – en gebruikers – niet de bescherming die ze zouden moeten hebben.

Daarnaast moet elke melding worden opgevolgd. Een waarschuwing betekent niet dat het probleem is opgelost: soms is extra loganalyse of controle nodig om zeker te weten dat een hacker is gestopt en er geen verdere schade heeft plaatsgevonden. Endpoint Protection werkt dus pas echt goed wanneer inrichting én opvolging op orde zijn.

8. Blokkeer nieuwe domeinnamen via webfiltering

Criminelen gebruiken bij phishing vaak nieuw geregistreerde domeinnamen die nog niet worden herkend door beveiligingssystemen. Door zulke domeinen standaard te blokkeren, verklein je de kans dat medewerkers op een kwaadaardige website belanden.

In Microsoft 365 kun je dit niet toepassen op inkomende e-mail, maar via webfiltering in Microsoft Defender kan het wél voor webverkeer. Zo voorkom je dat iemand alsnog op een gevaarlijke link klikt en voeg je een extra verdedigingslaag toe tegen phishing.

9. Beperk rechten op werkplekken

Het beperken van gebruikersrechten is een simpele maar zeer effectieve manier om schade door cyberaanvallen te verkleinen. Zonder beheerrechten kan malware veel minder schade aanrichten en kan er geen ongewenste software worden geïnstalleerd. Door alleen goedgekeurde toepassingen toe te staan en scripts te beperken – zoals het blokkeren van macro’s en het beperken van PowerShell tot beheerders – wordt het voor aanvallers veel lastiger om systemen te misbruiken. Zo beperk je de impact, zelfs als iemand per ongeluk op een verkeerde link klikt.

10. Gebruik SOC-diensten voor 24/7 bewaking

Een Security Operations Center (SOC) houdt IT-systemen continu in de gaten om dreigingen snel op te sporen. Veel grote organisaties hebben dit in eigen huis of besteden dit uit. Maar voor het MKB is dit vaak te kostbaar. Gelukkig zijn er tegenwoordig ook betaalbare SOC-diensten die door steeds meer ICT-dienstverleners worden geleverd, die 24/7 monitoring en opvolging bieden. Enkele voorbeelden hiervan zijn RocketCyber en Huntress. Zo hoeven MKB-organisaties niet zelf alle specialistische kennis in huis te hebben en blijft een aanval minder snel onopgemerkt. Het geeft rust dat er altijd iemand meekijkt en direct kan ingrijpen wanneer dat nodig is.

Meer lezen:

- 2025-11-25 Preventieve maatregelen beperken gevolgen phishing.pdf (basisdocument voor dit artikel met meer details)

- Beveilig je domeinnaam met SPF, DKIM en DMARC